Von Viren, Trojaner und anderen Schädlingen – Emotet

Die gute Nachricht vorab!

Ende Januar 2021 gelang es der Generalstaatsanwaltschaft Frankfurt am Main, in internationaler Zusammenarbeit, das Emotet-Netzwerk zu übernehmen und damit zu zerschlagen.

So, Zitat: „Durch die Übernahme der Kontrolle über die Emotet-Infrastruktur war es möglich, die Schadsoftware auf betroffenen deutschen Opfersystemen für die Täter unbrauchbar zu machen.“

[Quelle: Pressemitteilung BKA]

zugehörige Beiträge:

Auch wenn es das Emotet-Netzwerk nicht mehr gibt, besteht immer noch das Risiko, dass weitere bzw. ähnliche Netzwerke im Darknet existieren!

Nachfolgend zeige ich Ihnen, wie Emotet gewirkt hat und wie sie sich zukünftig vor solchen „Angriffe“ schützen können.

Schützen durch Verstehen

Emotet trat erstmals 2014 als „Banking-Trojaner“ in Erscheinung.

Bestand seine ursprüngliche Aufgabe noch darin, persönliche Bankdaten auszuspähen und diese unbemerkt weiterzuleiten, ist er aus diesen Kinderschuhen schon lange herausgewachsen!

Heute besteht seine Hauptaufgabe darin, sich erst einmal unbemerkt in Computersystemen einzunisten und dort die Kontrolle zu übernehmen.

Wechselhaft wie ein Chamäleon ist er in der Lage, seinen eigenen Programmcode anzupassen, um sich so vor Antiviren-Software zu verbergen.

Polymorphe Viren erkennen dabei, ob sie sich in einer virtuelleren Umgebung bzw. Sandbox befinden und wartet einfach ab.

Ist seine Zeit gekommen, lädt er weitere Schadsoftware aus dem Internet herunter und führt diese mit vollen Computerrechte aus.

Wie ein „Fleißiges Lieschen“ sammelt er allerhand Daten über IT-Netze, E-Mail-Adressen, Zugangsdaten und leitet diese an sogenannte CnC-Server (Command and Control Server) weiter.

Die gesammelten Daten werden unter anderem dazu verwendet, weitere E-Mails mit infizierten Datei-Anhänge zu versenden.

Wer jetzt denkt „Ich habe ja Antivirensoftware auf meinem Rechner, mir kann ja nichts passieren…“

hat schon verloren.

So nimmt das Unheil seinen Lauf!

Den „Fuß in die Tür“ bekommt Emotet nicht etwa durch einen virtuellen Einbruch, sondern durch den Menschen selber – in Form einer E-Mail.

Den „Fuß in die Tür“ bekommt Emotet nicht etwa durch einen virtuellen Einbruch, sondern durch den Menschen selber – in Form einer E-Mail.

Diese Mail scheint auf den ersten Blick vertrauenswürdig zu sein!

Der Absender ist ein Freund, Kollege, der Chef oder ein Geschäftspartner und der Inhalt kann durchaus einen realen Bezug auf vorangegangenen E-Mail-Verkehr enthalten.

Da sich auch Schadsoftware weiterentwickelt, ist Emotet in der Lage, Kontakte und ganze E-Mail-Inhalte aus infizierter Postfächern auszulesen!

Auf Basis dieser Daten generiert er weitere E-Mails für neue Angriffe.

Die Empfänger erhalten eine authentisch wirkende Mail von Personen, mit denen sie erst kürzlich im Kontakt standen.

Dadurch gelingt die Verbreitung besonders schnell.

Die Tür wird von Ihnen geöffnet

Im guten Glauben öffnet der Empfänger den Mailanhang.

Im guten Glauben öffnet der Empfänger den Mailanhang.

Da das Dokument keinen direkten Schadcode erhält, wird sie auch nicht als solche von der Antivirensoftware erkannt!

In dem Office-Dokument sind ein paar Zeilen Makrocodes hinterlegt!

Makros erlauben automatisierte, immer wiederkehrende Abläufe z. B. in Word durchzuführen.

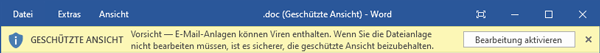

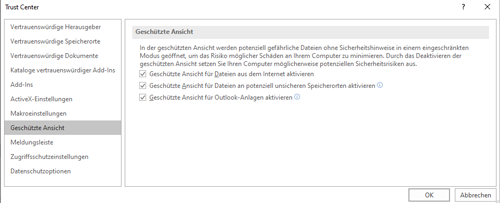

Office warnt Sie, dass "Geschützte Ansicht – Vorsicht ─ E-Mail-Anlagen können Viren enthalten".

Durch einen Klick auf "Bearbeitung aktivieren", startet das Makro und das Unheil nimmt seinen Lauf.

Einfach ausgedrückt startet das Makro einige Windowsprogramme im Hintergrund und ermöglicht so den Download von weiterer Schadsoftware aus dem Internet.

Diese durchsuchen das Betriebssystem nach bekannte Schwachstellen und verändert leicht zugängliche, systemrelevante Dateien, um so vollen administrativen Zugang zu erhalten.

Gleichzeitig sammelt Emotet alle möglich Informationen und Zugangsdaten und übermittelt diese an CnC-Server.

Der Hauptdarsteller betriet die Bühne

Emotet ist ja nur der Vorreiter! Es folgen weitere Malware nach, je nach Ziel des Angriffes!

An erster Stelle steht der Datendiebstahl, gefolgt von sogenannte Cryptolocker.

Diese Verschlüsselungstrojaner haben nur ein Ziel vor Augen:

Alle Dateien auf die sie zugreifen können, zu verschlüsseln!

Davon betroffen sind alle mit dem infizierten Rechner verbundenen Laufwerke

– physisch oder per Netzwerk

– sichtbar oder unsichtbar

– Bandlaufwerke (zur Datensicherung)

Alle ursprünglichen Dateien werden bei der Verschlüsslung überschrieben und bisher ist nicht bekannt, dass ein Filerecovery (zum Wiederherstellen gelöschter Dateien) erfolgreich war.

Um wieder vollen Zugriff zu erhalten, soll man Lösegeld in Form der digitalen Währung Bitcoins bezahlen.

In einigen Berichten war jedoch zu lesen, dass die Dateien nach Zahlung nicht entschlüsselt wurden.

Schutz vor Emotet

Einen 100%igen Schutz vor Emotet gibt es nicht!

Einen 100%igen Schutz vor Emotet gibt es nicht!

Hier hilft an erster Stelle nur: „Erst Gehirn einschalten, dann klicken!“

Auch ist nicht jede Antiviren-Software in der Lage, vorab eine infizierte E-Mail-Anlage zu erkennen.

Freeware Anti-Virenlösungen, aber auch gekaufte Software versagen oftmals.

Wie im Fall des Berliner Kammergericht, versagte McAfee komplett.

Andere AV-Lösungen schlagen zwar Alarm, aber meist ist es dann schon zu spät.

Wie bereits beschrieben, niestet sich – nach dem Öffnen des E-Mail-Anhanges – Emotet in das Dateisystem des betroffenen Rechners ein.

Eine kurze Zeitspanne reicht bereits aus, um sich vollends auf dem Rechner auszubreiten.

Während dieser Phase verbreitet er sich auch auf alle mit dem PC verbundene Laufwerke.

Die eigentliche Dateiverschlüsselung startet erst, nach dem er zuvor alle möglichen Informationen gesammelt und diese via Internet an Cyberkriminelle weitergeleitet hat.

Grundlegende Schritte zum Schutz

Augen auf bei eingegangene E-Mails!

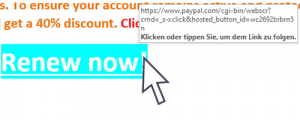

Lieber ein paar Sekunden mehr investieren. Nutzen Sie die Vorschaufunktion die jedes Mail-Programm beherrscht und achten Sie auf die Absender-Adresse und den Inhalt. Besonderer Blick sollte auf Datei-Anhänge geworfen werden. Öffnen Sie keine ausführbaren Dateien! Bei Office-Dokumenten (Word, Excel) nutzen Sie die „geschützte Ansicht“. Vorsicht auch bei Links in E-Mail‘s! Der angezeigt Link-Text kann von der Link-Adresse abweichen. In dem man mit dem Mauszeiger auf den Link fährt, wird die richtige Link-Adresse angezeigt.

Im Zweifelsfall bitten Sie den Absender, ihnen den Anhang als PDF-Dokument zuzusenden.

Aktualisierungen (Updates)

Windows prüft normalerweise automatisch auf neue Updates. Je nach Einstellung werden diese automatische installiert!

Wenn Sie noch Windows 7 einsetzen, steigen Sie umgehend auf Windows 10.

Viele Programme verfügen ebenfalls über eine automatische Updatefunktion. Wenn nicht, prüfen Sie manuell, ob neue Updates vorliegen.

Anti-Viren-Lösung

Verwenden Sie eine entsprechende Anti-Viren-Software und sorgen sie dafür, dass mindestens einmal am Tag die Virendefinitionen aktualisiert werden.

Es hängt auch sehr viel von den Programmeinstellungen ab! Soll nur gemeldet werden oder soll der Anhang direkt in die Quarantäne verschoben werden!

Sicherungskonzept

Zum Schutz ihre Daten ist ein geeignetes Sicherungskonzept erforderlich.

Eine Möglichkeit bietet bereits Windows an!

Mit dem Dateiversionsverlauf werden die Dateien automatisch gesichert.

Der Sicherungsintervall kann hierbei frei eingestellt werden.

Da Emotet alle angeschlossene und verbundene Laufwerke befällt, sollten die Daten zusätzlich auf ein externes Laufwerk gesichert werden.

WICHTIG: Die Festplatte nur für die Zeit der eigentlichen Sicherung mit dem PC verbinden und nach Abschluss direkt trennen.

Unternehmen sollte die 3-2-1-Regel für das Sicherungskonzept einsetzen!

3-Sicherungen – davon 2 auf externe Datenträger – eine davon außer Haus.

Sicherlich mag dies auf dem ersten Blick recht umständlich sein!

Aber im Falle einer Infektion sind der zeitliche Aufwand und die Kosten weit aus höher!

Weitere Möglichkeiten

Stellen Sie sich die Frage, wann sie wirklich administrative Rechte benötigen!

Stellen Sie sich die Frage, wann sie wirklich administrative Rechte benötigen!

Richten Sie mehrere Benutzer auf den PC’s ein und geben ihnen nur „normale“ Rechte (nicht Administrator).

Lassen Sie den Benutzer „Administrator“ deaktiviert bzw. deaktivieren Sie das Konto.

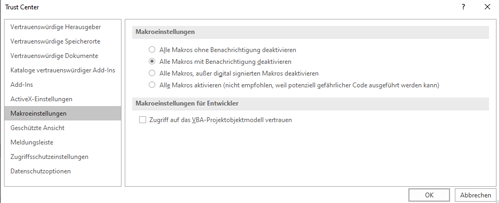

Setzten Sie Microsoft Office ein, überprüfen Sie die Einstellungen bezüglich der Makro und Ansicht.

Makros, sollten immer deaktiviert werden. Jedoch können Sie sich benachrichtigen lassen.

Mithilfe der Einstellung „Geschütze Ansicht“ können sie sich eine Vorschau der Anlage, ohne das Elemente aktiviert werden, anzeigen lassen.

Es gibt viele weitere Möglichkeiten, sein System abzusichern.